З початку 2022 року в Україні відбулася небувала активізація кібератак на громадський та державний сектор з боку гравців РФ: починаючи від таргетованих фішингів зі шкідливим програмним забезпеченням, закінчуючи перенаправленням інтернет-трафіку через Росію.

У цьому звіті ми розглядаємо атаки, які фіксувала або з якими працювала Лабораторія цифрової безпеки у першій половині 2022 року, та з деякими новими доповненнями та інцидентами у період з липня по листопад 2022 року спеціально для Інституту Масової Інформації.

Таргетовані фішингові атаки зі шкідливим програмним забезпеченням та атаки на медійні сайти

Загалом станом на 28 липня в Україні зафіксовано близько 230 кібератак, серед них атаки на громадський сектор та медіа.

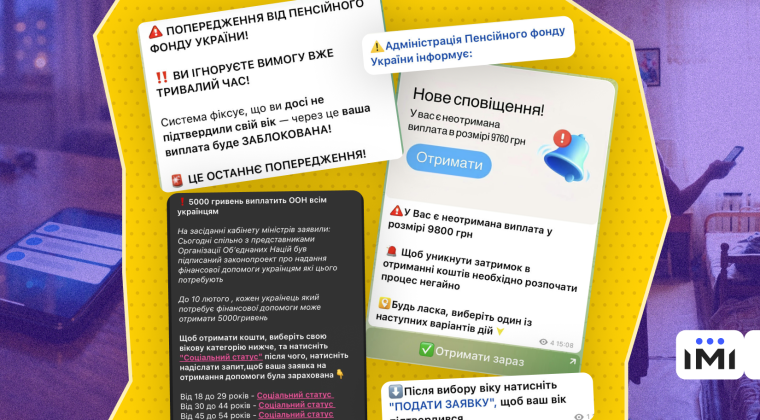

Кількість атак почала зростати у січні, змінились також їх характер та цілі. Раніше журналістам, громадським організаціям переважно надсилали фішингові листи з credential stuffing – тобто, атаки, спрямовані на викрадення даних для входу в акаунт. Зараз частіше поширюють шкідливе програмне забезпечення (далі — ШПЗ) для знищення інформації або шпигування, зливу інформації, віддаленого доступу тощо.

13 січня Microsoft повідомив про поширення ШПЗ “Whisper Gate”, яке шифрувало доступ до даних на пристроях із Windows ОС. Його виявили у системах десятків державних та громадських організацій і приватних компаній. Утім, їх могло бути значно більше.

На перший погляд, Whisper Gate був схожим на типову програму-вимагач, яка шифрує Master Boot Record і вимагає криптовалюту для розшифровки. Насправді ж програма перезаписувала MBR без механізму відновлення. Метою поширення Whisper Gate було вивести пристрої з ладу та унеможливити доступ до інформації.

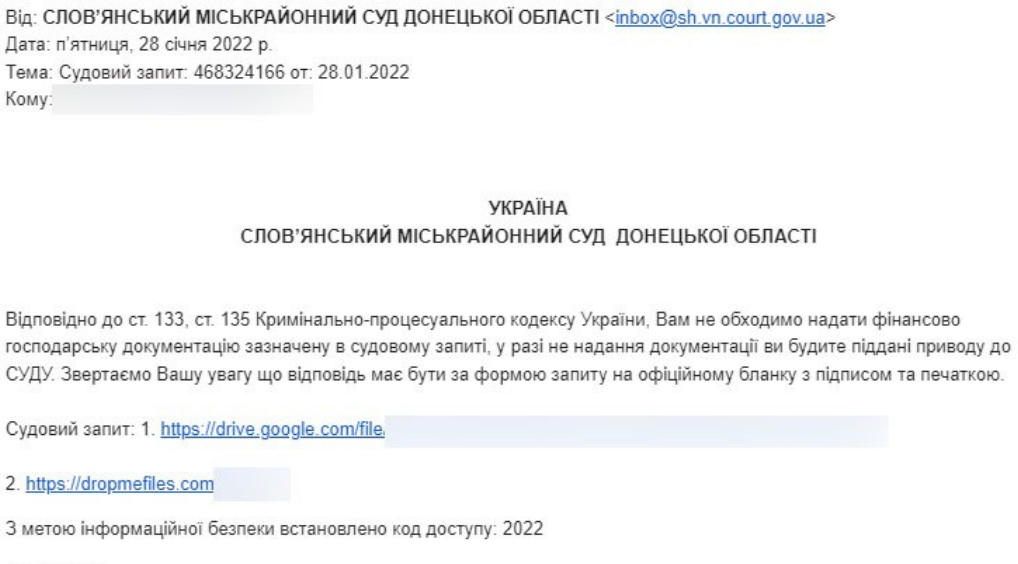

Під час іншої фішингової кампанії українським організаціям надсилали фішинг з ШПЗ через листи з темою “Судовий запит №####” від “Слов’янського міськрайонного суду”. Емейли були надіслані начебто з домену court[.]gov[.]ua. У листі просили надати фінансову інформацію та заповнити форму за посиланням, яке вело до заархівованого та замаскованого під PDF-формат файлу зі шкідливим ПЗ для ОС Windows, що давало змогу зловмисникам віддалено керувати пристроєм.

Дослідники пов’язують деякі з цих атак з російськими “state actors”, наприклад Gamaredon. Microsoft у своєму блозі писали, що з жовтня спостерігали, як Gamaredon атакує українські компанії та організації, включно з громадськими. Зловмисники надсилали фішингові листи з посиланнями на підроблені сайти або зі шкідливими файлами, що часто були замасковані під звичайні документи (*.doc, *.pdf, *doc.exe). Атаки в основному спрямовані на те, щоб або отримати доступ до конфіденційної інформації, стежити за жертвами або ж знищити важливі дані.

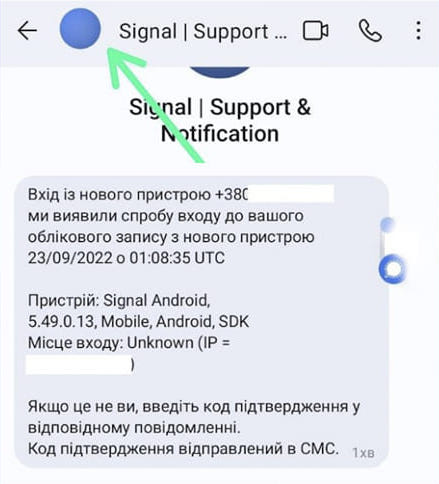

Окрім цього, зросли атаки на месенджери. Раніше Цифролаба переважно реагувала на інциденти зі спробами зламу або успішного зламу акаунтів у Telegram – оскільки це був один із найпопулярніших месенджерів серед журналістів та громадського сектору. До того ж, у Telegram можна отримати доступ до історії повідомлень, оскільки там нема шифрування з кінця-в-кінець.

З початком повномасштабного вторгнення українці загалом почали більше використовувати месенджери із наскрізним шифруванням – WhatsApp i Signal. У таких месенджерах вся історія повідомлень зберігається лише на пристроях співрозмовників, тож зловмисники не можуть отримати до неї доступ внаслідок зламу, але можуть читати усі наступні повідомлення, які приходять користувачеві. Через це зловмисники почали надсилати фішингові повідомлення, спрямовані на викрадення доступу до цих месенджерів.

Приклад фішингу у Signal. Скріншот: Лабораторія Цифрової безпеки

Приклад фішингу у Signal. Скріншот: Лабораторія Цифрової безпекиЩе одним поширеним видом кібератак у публічному просторі стали DDoS та інші атаки на державні та медійні сайти. Згідно зі звітом Інституту Масової Інформації, який зокрема займається документуванням російських воєнних злочинів проти журналістів, з 24 лютого по 24 липня росіяни здійснили 37 кібератак на медійні сайти.

У одному із попередніх звітів, ІМІ пише, що “унаслідок атак сайти медіа перестають працювати на певний час узагалі чи працюють частково. Зловмисники змінюють матеріали, розміщують російській прапор, свої символи Z та V тощо”.

Russia’s war in Ukraine – sensitive content for social media

З початком повномасштабного вторгнення значно збільшилася кількість випадків блокування українського контенту й акаунтів у соцмережах.

Раніше Лабораторія цифрової безпеки фіксувала випадки блокування контенту переважно в акаунтах журналістів та громадських діячів із великою аудиторією. Таким чином зловмисники намагалися заблокувати інформаційну роботу, порушити комунікації цих людей, оскільки Facebook є основною соцмережею у громадському секторі.

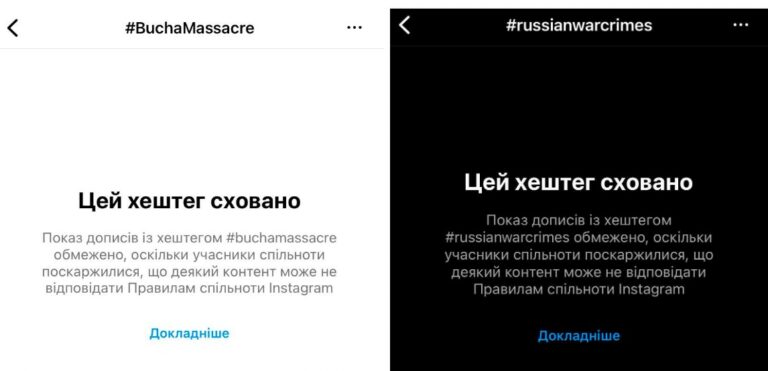

Після звільнення Київської області від окупантів та викриття звірств росіян в окупованих містах, почалися перші масові блокування постів, акаунтів та навіть гештегів #buchamassacre, #russianwarcrimes та інші. Тоді в Meta сказали, що це проблема алгоритму, і більшість акаунтів та постів таки розблокували. У компанії також тимчасово змінили свою політику щодо мови ненависті для України.

12 квітня українські правозахисні організації звернулися до Meta із пропозиціями щодо модерації контенту у збройних конфліктах. Зокрема:

- прийняти необхідні зміни до Стандартів Спільноти, запровадивши виняток з правил щодо насильства, демонстрації оголеного тіла тощо;

- збільшити зусилля Meta щодо модерації вмісту та вдосконалити методи модерації для територій тривалих збройних конфліктів;

- продовжувати застосовувати попереджувальні мітки та ефекти розмиття до відповідного графічного вмісту, не видаляючи його.

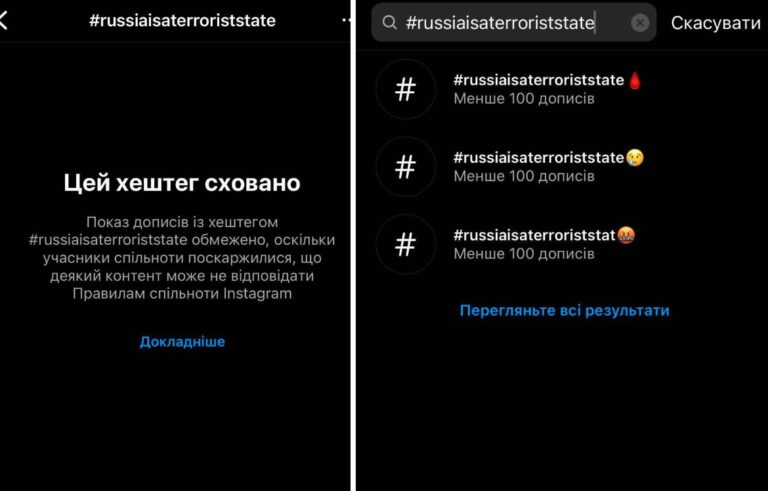

Втім, ми й надалі спостерігаємо блокування контенту, повʼязаного з воєнними злочинами росіян. Наприклад, після чергового обстрілу цивільного населення у мережі почав поширюватися гештег #russiaisaterroriststate, який також був прихований у пошуку в Instagram.

Відсутність звʼязку, інтернет-трафік через росію і потенційне перехоплення звʼязку

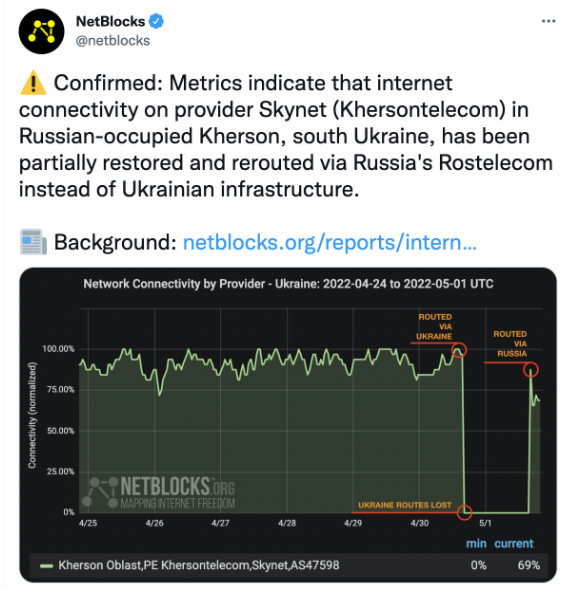

На окупованих територіях і у місцевості, де відбуваються бойові дії, є постійна проблема із пошкодженням звʼязку. Ба більше, у травні зʼявилась інформація, що Росія перенаправляє інтернет-трафік через російську комунікаційну інфраструктуру. Компанія NetBlocks, яка відстежує збої в роботі інтернету, повідомила, що 30 квітня зафіксувала майже повне відключення інтернету на Херсонщині. З’єднання відновили за кілька годин, але різні показники свідчать,що трафік почав проходити через росію.

Тож звʼязок на окупованій Херсонщині, ймовірно, підпадав під регуляцію, цензуру та контроль окупантів.

Також за повідомленнями NetBlocks, після чергового обстрілу енергетичної інфраструктури 15 листопада інтернет-трафік по всій Україні впав на 33%.

Пропаганда через соцмережі

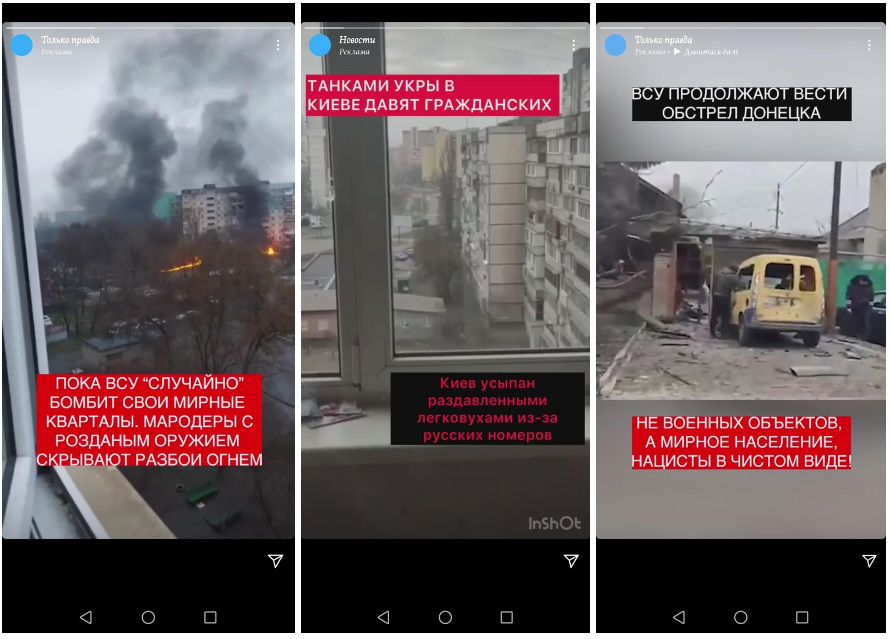

У перші місяці повномасштабної війни до Цифролаби зверталися користувачі з територій, які межують з лінією фронту. Вони помітили новий тип шкідливої активності: у Facebook та Instagram створювалися порожні сторінки без підписників з одноманітними назвами: “Только правда”, “Новости”, “Сила в правде” тощо. Після створення вони запускали рекламу, таргетовану на російськомовне населення Півдня та Сходу України, у якому змальовувалися начебто звірства ЗСУ.

Вочевидь, такі рекламні повідомлення мали докластися до розпалювання ворожнечі. Частину цих акаунтів Meta видалила після звернень Цифролаби. Втім, деякі з них продовжили функціонувати, а довести їх зв’язок досить складно.

Віддалені атаки на акаунти через старі російські пошти

У перші дні війни до Цифролаби зверталися журналісти із запитами щодо відновлення акаунтів у Facebook. Переважно, їх зламували через скидання пароля на основні або резервні пошти на російських доменах (mail.ru, yandex.ru тощо).

У 2017 році український уряд заблокував доступ до низки російських ресурсів, включно з популярними в Україні соцмережами “Вконтактє” та “Однокласнікі”, а також поштовими сервісами mail.ru, yandex, rambler та іншими.

Через це українці переважно змінили свої електронні пошти. При зміні пошти у Facebook попередня адреса переходить у резервну – через особливості інтерфейсу це не завжди очевидно, тож переважно користувачі не здогадуються, що стара російська (і погано захищена) пошта досі прив’язана до акаунта.

Ми стикалися із такими інцидентами і до початку повномасштабного вторгнення, але перший місяць війни став піком.

На жаль, відстежити зловмисників не вдалося, оскільки доступ до акаунтів було втрачено і довелося робити запити до Meta для їх відновлення.

Повна версія звіту української громадської організації у сфері цифрової безпеки та свободи Інтернету Лабораторія цифрової безпеки.

Лабораторія цифрової безпеки спеціально для ІМІ