Журналістка миколаївського онлайн-медіа “МикВісті” Юлія Бойченко отримала запрошення на захід, у якому містилося фішингове посилання нібито на анкету реєстрації.

Про це журналістка розповіла представниці Інституту масової інформації в Миколаївській області Катерині Середі.

Медійниця отримала 13 жовтня в месенджері Signal повідомлення із запрошенням начебто на “закритий благодійний вечір” у Києві. У повідомленні, скриншоти якого надала журналістка, зазначено, що його нібито організовує “Київська адміністрація”, а посилання на форму реєстрації попросили не пересилати нікому “з метою безпеки”.

Коли Юлія поцікавилася, про який саме захід ідеться, їй повідомили, що серед учасників керівництво Збройних сил, НАТО та очільники регіонів.

“Щодо заходу, всі подробиці написані в запрошенні, і, згідно з протоколом заходу, про ці подробиці людина має дізнатися сама, я лише можу вам сказати, що там будуть перші особи ЗС України, кілька голів областей, представники благодійних фондів НАТО та інші, вас я хочу бачити як досвідченого журналіста”, – йдеться в повідомленні, яке отримала журналістка.

Для того щоб отримати доступ до даних медійниці, кіберзлочинці використали фото та ім‘я шеф-редактора телеканалу “Прямий” Віктора Медвідя.

Редакція звернулася до правоохоронних органів з повідомленням про цей інцидент.

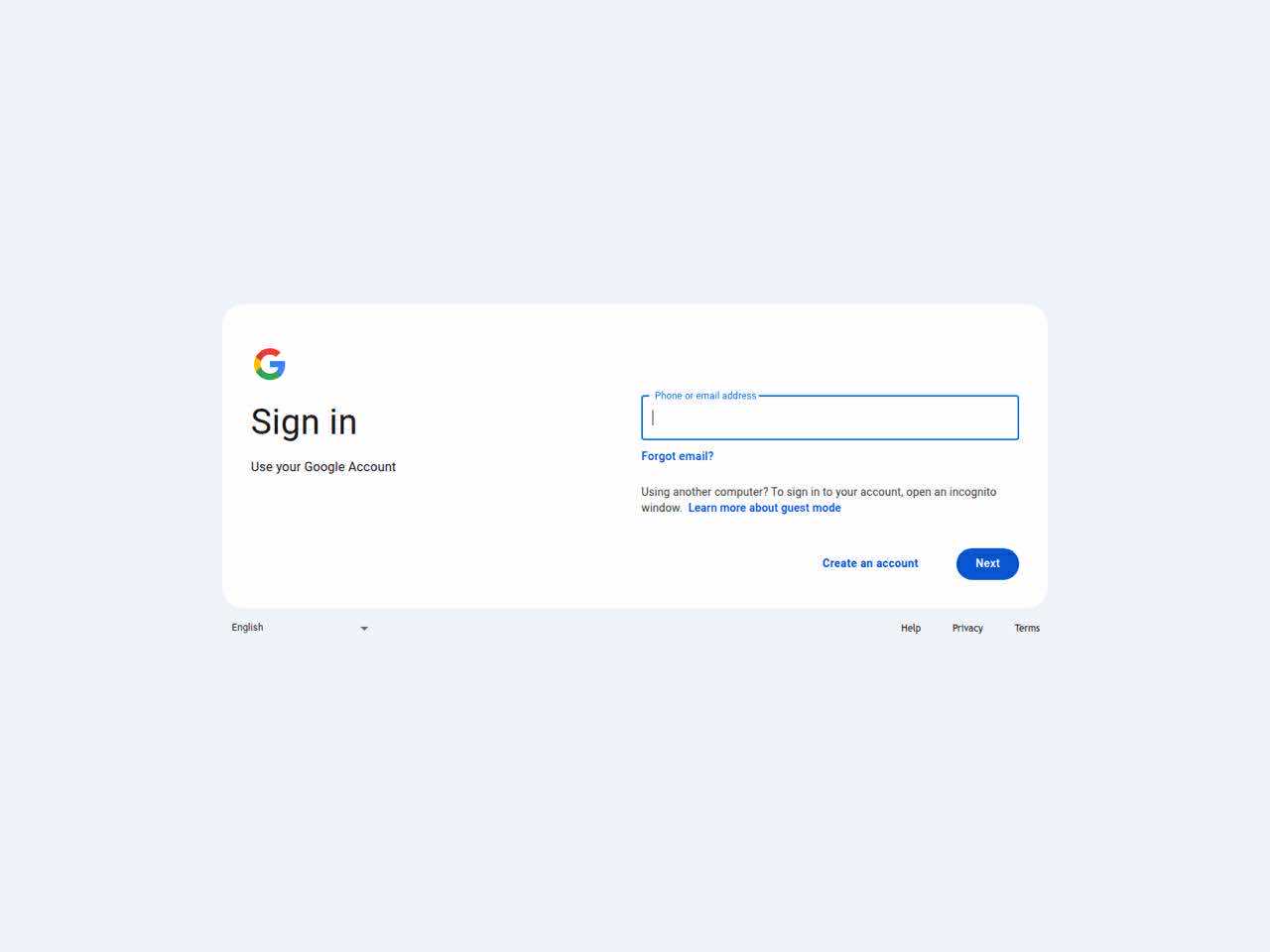

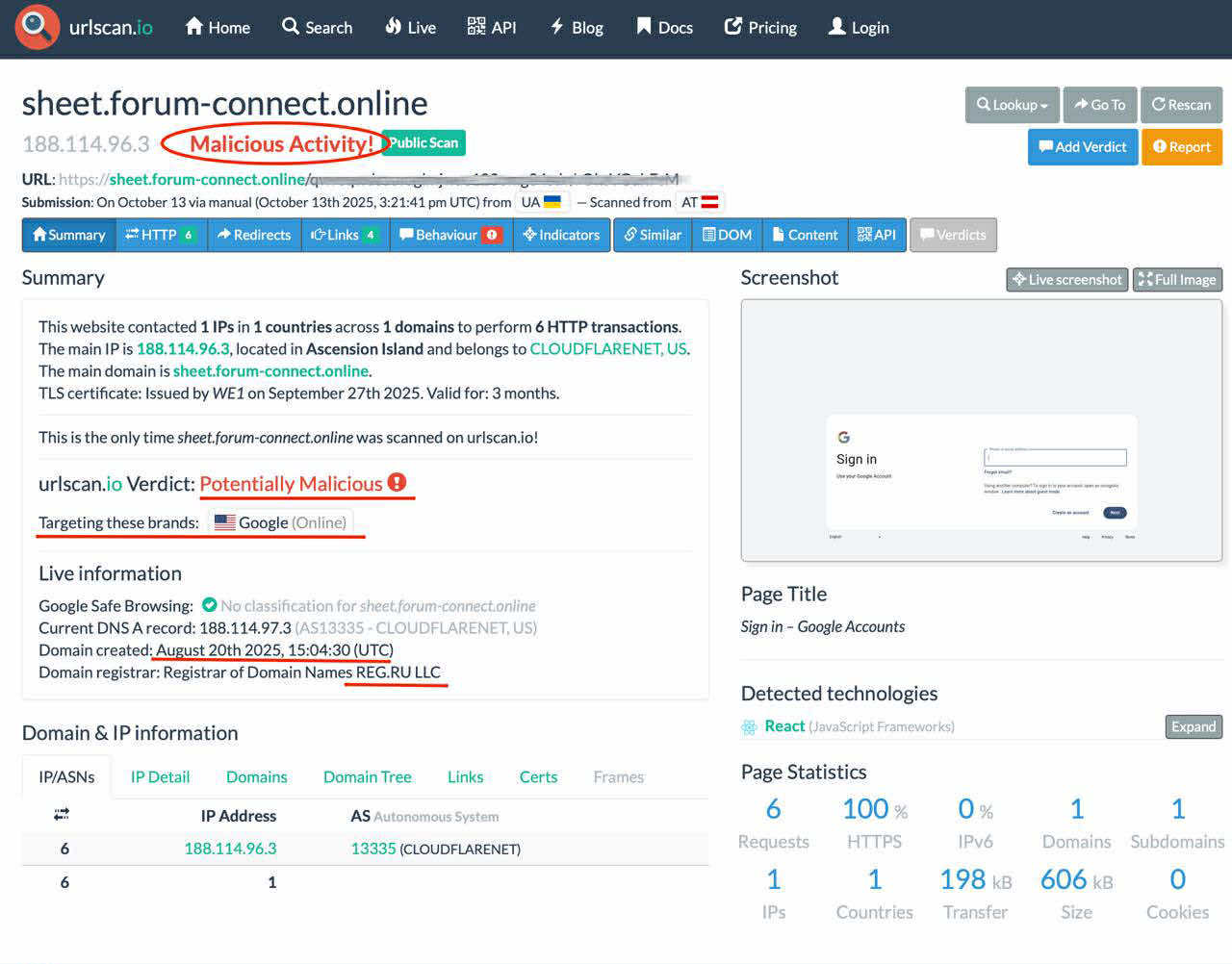

Посилання, яке нібито вело на Google-форму реєстрації, виявилося підробкою. Сторінка імітувала вигляд офіційного сервісу Google, але відкривалася на домені forum-connect.online, зареєстрованому в серпні 2025 року через російського реєстратора та прикритому проксі-сервісом Cloudflare.

Аналіз сторінки через сервіс urlscan показав вердикт Potentially Malicious: на скриншоті видно копію інтерфейсу входу в акаунт Google, а в технічних даних – що сторінка підвантажує зовнішні JavaScript-скрипти, які обробляють введені дані й можуть надсилати їх на сторонні сервери. Наявність захищеного з’єднання (сертифіката і “замочка” в адресному рядку) тут не означає, що сайт справжній: шифрування лише гарантує, що зв’язок зашифрований, але не підтверджує власника ресурсу.

Інститут масової інформації звертає увагу журналістів на потребу перевіряти подібні повідомлення, навіть якщо вони не видаються класичним спамом або розсиланням зловмисників.

Як можна перевірити повідомлення: не переходити за підозрілими посиланнями й не вводити жодних облікових даних; перед тим як щось відкривати, перевірити URL через сервіси типу VirusTotal і urlscan, а також перевірити бази фішингових списків, наприклад PhishTank. Також варто підтверджувати легітимність запрошення іншим каналом зв’язку: якщо повідомлення надійшло в Signal, не варто автоматично вважати його безпечним – Signal захищає повідомлення під час передавання, але не перевіряє вмісту посилань і не захищає від того, що через сам месенджер може бути розіслано фішингове посилання. Якщо викликає сумнів, краще уточнити у відправника телефоном або через офіційний контакт організаторів.